En era tecnológica presente, nuestra seguridad de los equipos móviles, PCs y tabletas se ha convertido en una gran necesidad fundamental. El tema del desbloqueo de celular, computadora y tabletas representa un tema que concierne a cada uno, ya que estos equipos contienen una enorme cantidad de datos privados y sensible. Debido a el creciente número de riesgos cibernéticas, es esencial entender los diferentes sistemas de acceso disponibles para salvaguardar los información. Desde los patrones de acceso incluyendo la biometría y el identificación de rostros, las alternativas son variadas y cada tienen sus fortalezas y desventajas.

Mientras indagamos el ámbito del desbloqueo, igualmente nos encontraremos con herramientas y técnicas que pueden ayudar en situaciones difíciles, tales como el restablecimiento de fábrica o la recuperación de contraseña. Además, los Find My Device y Find My iPhone facilitan ubicar equipos perdidos al mismo tiempo aseguran la la información guardada. Este artículo se adentrará en los diferentes sistemas de acceso, destacando cuál es el más efectivo y segura para todo género de cliente. La configuración de protección adecuada es fundamental no solo para salvaguardar nuestros dispositivos, sino también para salvaguardar nuestra datos y información privados.

Métodos de Acceso

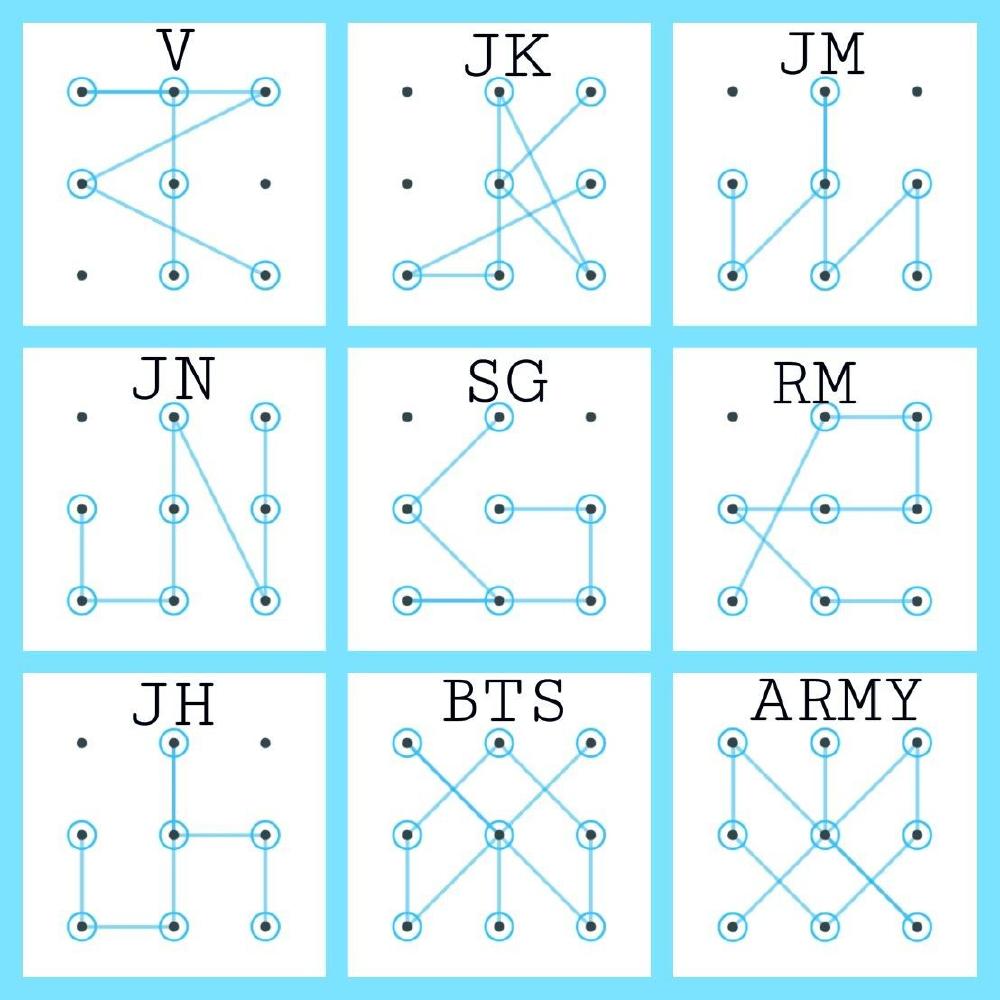

El acceso de equipos es un aspecto esencial de la protección actual, y existen varios métodos para acceder a smartphones, ordenadores y tablets. Uno de los más habituales es el dibujo de desbloqueo, utilizado principalmente en dispositivos Android. Este método permite a los usuarios dibujar una secuencia particular en la superficie, permitiendo un ingreso rápido y personalizado. Sin embargo, posiblemente ser vulnerable si otros conocen el dibujo.

Un sistema popular es el uso de un número de seguridad o una contraseña de entrada. Ambos sistemas, aunque bajo una lógica distinta, brindan un nivel parecido de protección. Un número es una combinación numérica que el empleado debe ingresar, mientras que la clave puede incluir caracteres, números y símbolos. Ambos tienen el potencial de ser más seguros que los dibujos, pero requieren recordar una combinación particular, lo que a ocasiones puede ser un trastorno.

Además, la biometría ha incrementado su uso en los recientes años, con el reconocimiento de rostro y la huella dactilar como los sistemas de acceso. La identificación de huella brinda una solución rápida y conveniente, ya que se basa en características biométricas únicas del usuario. Por otro lado, el reconocimiento de rostro, si bien nuevo, posiblemente ser menos eficaz en condiciones de poca luz o si el individuo usa cambios significativos en su físico. Dichos métodos biométricos proporcionan un elevado grado de seguridad y conveniencia, convirtiéndose en elegidos por muchos usuarios.

Seguridad en Equipos

La seguridad en equipos es un elemento fundamental para defender nuestros datos personales y la información sensible. Con el incremento en el empleo de teléfonos móviles, PCs y tablets, es crucial adoptar medidas adecuadas que nos ayuden a prevenir el acceso no autorizado y a mantener la confidencialidad intacta. Los sistemas de desbloqueo, como dibujos de desbloqueo, códigos PIN y claves, son las iniciales líneas de protección contra hackers. Es vital elegir opciones que sean complicadas de adivinar y que se mantengan al día regularmente.

Otro elemento clave en la protección de dispositivos es la utilización de métodos biométricas como la impronta dactilar y el reconocimiento facial. Estas tecnologías proporcionan un nivel adicional de seguridad, ya que requieren características físicas singulares para entrar a nuestros propios equipos. Además, aplican un sistema de desbloqueo considerablemente ágil y práctico, lo que puede motivar a los usuarios a mantener mejores prácticas de protección sin tener que renunciar a la comodidad de uso.

Finalmente, la organización de seguridad debe incluir la habilitación de herramientas de acceso remoto y servicios como Find My Device o Find My iPhone. Métodos de desbloqueo esenciales en caso de extravio o robo, ya que permiten localizar el dispositivo y, si es necesario, borrar información de manera remota. Conservar copias de datos y emplear métodos de acceso que sin borran información son sugerencias que deben ser consideradas seriamente para garantizar una defensa eficiente de nuestros datos.

Herramientas de Restauración

El desbloqueo aparatos puede ser un reto, especialmente cuando se trata de acceder a información importantes. Afortunadamente, existen herramientas de restauración que facilitan este proceso. Estas herramientas están diseñadas para ofrecer opciones eficaces tanto para aparatos portátiles como para computadoras y tabletas. Una de las alternativas más populares es el empleo de programas especializado que hace posible restaurar el acceso sin necesidad de eliminar todos los archivos almacenados.

Entre las soluciones más usual se encuentran Buscar mi dispositivo para dispositivos Android y Buscar mi iPhone para dispositivos Apple. Estas aplicaciones no solo facilitan localizar el dispositivo perdido, sino que también ofrecen opciones para restablecer el acceso y abrir el aparato. Además, plataformas como nube de Apple e iTunes son prácticos para quienes que poseen un iPhone, ya que permiten la recuperación de claves y otros archivos sin perder información valiosa.

Otras opciones como Mi Unlock y Oppo ID son relevantes para usuarios de marcas, proporcionando métodos de desbloqueo adecuados a sus aparatos. Además, también hay opciones de desbloqueo a distancia que se pueden utilizar en circunstancias críticas, donde la protección de los datos personales es fundamental. Estas soluciones garantizan que los usuarios puedan retomar el manejo de sus aparatos, protegiendo al mismo tiempo la protección de sus datos.

Configuración de Protección

La configuración de seguridad es crucial para defender nuestros aparatos y la información personal que tenemos en ellos. Al decidir por un esquema de desbloqueo, un código de protección o una clave de acceso, es esencial seleccionar una alternativa que sea simple de recordar pero difícil de estimar. Además, la combinación de métodos, como el uso de huellitas dactilares o identificación facial, puede incrementar significativamente la seguridad global del equipo.

Otra práctica aconsejada es habilitar características como Encuentra mi dispositivo o Encuentra mi iPhone. Estas aplicaciones no solo asisten a encontrar un equipo extraviado, sino que también permiten tomar acciones de seguridad, como el bloqueo remoto o el depuración de datos, para defender la información en caso de hurto. Es esencial mantener estas opciones activadas y modernizadas para maximizar la seguridad.

Por último, hacer comprobaciones continuas de la configuración de protección es fundamental para responder a emergentes peligros y fortalecer sus protecciones. Esto significa actualizar las contraseñas con regularidad y verificar de que las alternativas de protección, como la verificación de dos niveles, estén disponibles. La seguridad de aparatos móviles es un aspecto que no debe verificarse a la ligeramente, y una adecuada configuración puede prevenir infiltraciones y garantizar la seguridad de nuestros archivos personales.

Protección de Información Personales

La defensa de datos privados se ha convertido en una prioridad en el universo digital, donde la data privada de los usuarios es constantemente riesgosa. Emplear métodos de desbloqueo seguros es fundamental para proteger nuestra data. Un sistema de acceso, un código de seguridad o una clave de entrada robusta contribuyen a evitar el ingreso no autorizado a nuestros dispositivos, ya sea un teléfono móvil, una computadora o una tablet.

Además de los sistemas convencionales, las herramientas de verificación biométrica como la impronta dactilar y el identificación facial proporcionan grados adicionales de protección. Estas herramientas no solamente ofrecen comodidad al acceder nuestros dispositivos, sino también también son más difíciles de replicar, lo que aminora el peligro de que nuestros información caigan en posesión incorrectas. Implementar estas configuraciones de seguridad es esencial para una mayor defensa de nuestra información privada.

Es importante mencionar que, aunque las tecnologías de acceso remoto como Find My Device o Find My iPhone son prácticas en caso de pérdida o robo, también exigen una minuciosa configuración para prevenir que sean utilizadas de forma indebida. Tener nuestros dispositivos al día y utilizar funciones de copia de seguridad como iCloud o desbloqueo Mi puede garantizar que nuestros datos permanecen salvaguardados, incluso en casos de emergencia. La seguridad de dispositivos móviles es, sin razón, un elemento crucial de la defensa de datos privados en la era moderna.